Windows’da Program Yürütme Artifact’lerinin Analizi

Veri Kaynaklarının İncelenmesi, Formatı ve Adli Kabiliyetlerin Karşılaştırılması

Günümüzde, bilişim suçlarında suçların failleri geçmiş zamanlara göre daha fazla adli bilişseldir ve program yürütme artifactlerini sınırlamak veya silmek için önleyici tedbirler almaktadır. Ayrıca, analistler çoğunlukla, çalışanlarının gizliliğini olumsuz etkileyecek şekilde tasarlanan kötü niyetli programlarla (örneğin, kötü amaçlı yazılım ve fidye yazılımı) ve virüs bulaşan bilgisayar sistemleriyle karşılaşırlar. Program yürütme artifactlerinin analizi, etkilenen IOC’leri enfekte olmuş bir sistem üzerinde ortaya çıkarmak ve soruşturmaları karmaşıklaştırmak için kullanılan anti-forensic araçlarını tespit etmek için çok önemli bir araştırmadır. Yeni Windows sistemlerinde oluşturulmuş ve depolanmış olan program yürütme artifactlerinin kaynakları artmaktadır, ancak tek bir artifacti tek başına analiz etmek yalnızca bir bilgi parçasını elde etmemizi sağlayacaktır. Dolayısıyla, dijital olayın kapsamlı bir şekilde incelenmesi için farklı program yürütme kaynaklarının bir bütün olarak hesaba katılmasına ihtiyaç duyulmaktadır ve bu artifactlerin yeteneklerinin karşılaştırmalı bir şekilde incelenmesi gerekmektedir.

Program yürütme analizi, bir sistemde ne çalıştırdığını ortaya çıkarır ve sistem üzerinde gerçekleştirilen kullanıcı etkinliklerini ortaya çıkarmak için genellikle değerli verilere ulaşmamızı sağlar. Program yürütme artifactlerini analiz ederek, adli bilişim araştırmacıları sisteme hangi programların yüklendiğini ve bunların yürütme geçmişini, hatta silinen programların kanıtlarını bulabilirler. Windows OS uygulamalarının artifactleri, iyileştirilmiş kullanıcı deneyimi sağlamak için işletim sistemi tarafından daha fazla yararlanılan sabit diskte çeşitli konumlarda oluşturulur ve depolanır. Bununla birlikte, program yürütme analizini gerçekleştirirken iyi olan kısım, Windows OS tarafından program yürütme izlerini kaydeden sayısız artifactin var olmasıdır. Kuşkusuz, bu artifactler adli soruşturmalar için çok yararlıdır, suçların failleri günümüzde her zamankinden daha fazla adli bilişseldir ve program infazlarının kanıtlarını sınırlamak için önleyici tedbirler almaktadır. Anti-forensic araçlarının ve tekniklerinin yaygın kullanımı, dijital kanıtların niceliğini ve kalitesini silmeyi veya sınırlamayı amaçladıklarından, dijital adli araştırmacılar için tehdit oluşturmuştur. Popüler gizlilik koruma aracı Ccleaner, gelişmiş ayarlarla çalıştırıldığında Prefetch, RunMRU ve UserAssist anahtarlarını siler. Ayrıca, bazı program yürütme nesneleri program adı ve zamansal değerleri (örneğin, oluşturulmuş veya değiştirilmiş zaman damgası) hakkında bilgi sağlarken, diğerleri bu programları başlatan kullanıcının göstergelerini sağlar.

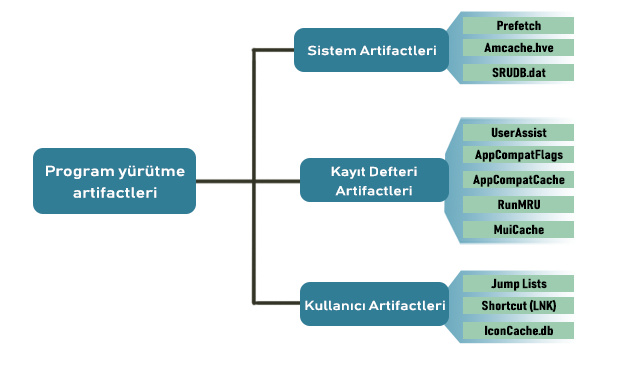

Bu nedenle, bir Windows OS işletim sistemi üzerinde neler olduğunu daha net anlayabilmek için program yürütme artifactlerine kadar analiz etmek istenebilir. Adli bir araştırmacı, bu tekniği anti-forensic araçların tespiti, etkinlik zaman çizelgelerinin oluşturulması, kullanıcı profili oluşturma, kullanıcı-işlem eşlemesi, bağlı çıkarılabilir medya cihazlarının algılanması ve daha fazlası gibi çeşitli amaçlar için kullanabilir. Kötü amaçlı yazılım analisti, güvenliği ihlal edilmiş bir sistemde kötü amaçlı yazılım bulmak için program yürütme artifactlerinin analizini yapabilir. Günümüzde analistler çoğunlukla kötü amaçlı yazılım, fidye gibi kötü programlarla bulaşan bilgisayar sistemleriyle karşı karşıya kalıyorlar. Bu programlar, tasarlandıkları görevi yerine getirirken gizlenecek şekilde tasarlanmıştır. Bazı kötü amaçlı yazılım programları, çalıştırılırken yürütülebilir bir dosyanın kendini silmesine izin veren, kendi kendini silebilen bir toplu iş dosyası yöntemini kullanarak yürütme işlemlerinin izlerini siler veya sınırlar. Ancak kötü amaçlı yazılım programının amaçlanan görevi gerçekleştirmeden önce en az bir kez sistemde çalışması gerekir. Bu tür programları saptamak için, analistler anti-virüs araçlarını kullanabilir, belleği inceleyebilir ya da deneme tekniklerini uygulayabilirler. Bununla birlikte, kullanılan teknikten bağımsız olarak, program yürütme analizi, virüslü sistemdeki kötü amaçlı yazılım programlarını analiz ederken diğerlerinin üzerinde durmaktadır. Bu bağlamda program yürütme artifactlerini üç kategoriye ayırabiliriz: Sistem Artifactleri, Kayıt Defteri Artifactleri ve Kullanıcı Artifactleri.

Sistem artifactleri makineye özgüdür ve tüm kullanıcılar tarafından yürütülen programların izlerini kaydeder. Kayıt dosyaları, çalışma programları hakkındaki bilgilerin kaydedildiği kayıt defteri anahtarlarıdır. Kayıt defteri artifactleri, sistem ve kullanıcı artifactleri olarak daha da kategorize edilebilir. Kullanıcı artifactleri belirli bir kullanıcı tarafından yürütülen programların izlerini kaydeder.

Program Yürütme Artifact’leri

-

Prefetch

Microsoft, Windows başlatma ve uygulama başlatma sürecini hızlandırmak için Windows XP sistemlerinde ilk kez Prefetch dosyalarını tanıttı. Uygulama ilk kez çalıştırıldığında Prefetcher modülü bir Prefetch dosyası oluşturur. Adli bilişim alanında ön yükleme süreci, dosyaların ön yüklemesi, altta yatan yapı ve adli yararlılığı yaygın olarak çalışılmıştır. Adli bir bakış açısından, Prefetch dosyaları, çalıştırılan programların izlerini ve uygulama geçmişini, örneğin uygulamanın ad ve yürütme dosya yolunu, son çalıştırma zaman damgasını, çalıştırma sayısını ve bu uygulama tarafından başvurulan DLL’leri ortaya çıkarabilen çok değerli bir kaynaktır. Bir Prefetch dosyası, uygulama adıyla, bir tire ile, ardından sekiz karakterli bir karma, ardından bir .pf uzantısı ile adlandırılır. Karma, uygulamanın yürütüldüğü dosya yoluna göre bireysel uygulama için Windows işletim sistemi tarafından hesaplanır. Böylece, iki farklı dosya yolundan yürütülen bir uygulama, iki farklı Prefetch dosyasının oluşturulmasına yol açacaktır. Windows XP’den Windows 8.1’e, Prefetch dosyaları, 4 bayt biçiminde sürüm tanımlayıcısıyla önce gelen 4 baytlık imza 0x41434353’ü düzeltmiştir. Microsoft, Windows sürümünün her yeni sürümünde biçim sürümünü değiştirdi, ancak Prefetch dosyalarının yapısı aynı kaldı. Windows 8 sistemlerinde görülen tek değişiklik yedi yeni değiştirilmiş zaman damgası değerinin eklenmesiydi. Ayrıca, Windows 10’daki Prefetch dosyaları ilk kez sıkıştırılmıştır.

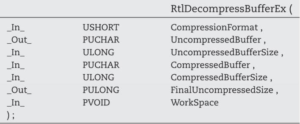

Windows 10’da, adli analistler, bunları ayrıştırmadan önce Prefetch dosyalarını açmalıdır. Bu dosyalar, MAM formatı olarak da bilinen Xpress Huffman algoritması ile sıkıştırılmıştır. Windows 10 Prefetch dosyasının ilk 4 baytı, “sihirli imza”, yani dördüncü baytın kullanılan sıkıştırma algoritmasını ifade ettiği “0x044D414D” anlamına gelir. Ofset 0x04 ile başlayan sonraki 4 bayt, dekompresyondan sonra çıktı boyutunu sağlar. Sıkıştırılmış arabelleğin tamamını sıkıştırmaktan sorumlu Windows API, Windows 8.1’den başlayarak kullanılabilen RtlDecompressBufferEx’dir. Ntifs.h’deki RtlDecompressBufferEx işlevinin sözdizimi aşağıda verilmiştir.

CompressionFormat, sıkıştırılmış bilginin sıkıştırma algoritmasını temsil eder. 0x08’de sonraki 4 bayt CRC32 sağlama toplamı için ayrılmıştır. Sağlama toplamı, RtlComputeCrc32 işlevi kullanılarak tüm dosyada hesaplanır. Windows 10 sistemlerinde Prefetch dosyalarını açabilen genel kullanıma açık bir betik bulunur.

-

Jump List

Bu özellik, Windows 7’de kullanıcıların son erişilen dosya ve klasörlere doğrudan “Jump” yapmalarına yardımcı olmak için ilk kullanılmaya başlandı. Özellik, sabit diskte saklanan Jump Listeleri veri dosyalarına uygulama bazında en son erişilen dosya ve klasörlerle ilgili bilgileri kaydeder. Bunlar gizli dosyalardır, ancak kullanıcılar tam yollara göz atarak bunları görüntüleyebilir. Bir kullanıcı belirli eylemleri gerçekleştirdiğinde, iki tip veri dosyası (AutomaticDestinations ve CustomDestinations) oluşturulur ve depolanır. OtomatikDestinations türü veri dosyalarında kullanılan dosya yapısı, Microsoft tanımlı OLE dosya formatının yapısını takip eder. Adli bir analist Jump Listelerinin, dosyalar yüklendiğinde veya indirildiğinde tarayıcının Jump Listesinin davranışını inceleyerek çeşitli vakalardaki adli kanıtları ortaya çıkarmak için kullanılabilir. Çünkü bu dosyaların dosya açma ve oluşturma etkinliklerinin tam bir izini içermektedir. Ayrıca araştırmacılar Jump List veri dosyalarındaki birkaç önemli parçanın, mevcut araçların düzgün şekilde çalışmamasını sağlayacak şekilde değiştirildiğini / eklendiğini tespit etmiştir.

-

Kısayol (LNK)

Kısayol dosyası, başka bir veri nesnesine hedef olarak erişmek için kullanılan bir veri nesnesidir. Bu dosya formatı, Microsoft tarafından, uygulamanın başlatılmasına, hedef dosyaya bir referans kaydedilerek dosya erişimine ve Nesne Bağlama ve Katıştırma (OLE) senaryolarına yardımcı olmak için farklı Windows sürümlerinde yaygın olarak kullanılmaktadır. Bir Kısayol dosyası, başlık boyutunu temsil eden 4 baytlık imza 0x0000004C (ondalık değer 76) ile başlar. Araştırmacılar adli vakalarda kısayol dosyasından bilgi kullanma konusunda çeşitli yöntemler sunmuştur. Bir Kısayol dosyası, MAC (değiştirilmiş, erişilen ve oluşturulan) zaman damgaları gibi bilgileri depolar.(Sürücü tipi, Adı ve Seri Numarası; Hedef Dosya Yolu ve Makine Tanımlayıcısı)

-

UserAssist

Windows kayıt defterinin bir parçası olarak Windows NT’te tanıtılan UserAssist anahtarı, belirli bir kullanıcının eriştiği kısayollar, programlar ve kontrol paneli nesnelerini içerir. En sık kullanılan uygulamalara kısa bir kısayol listesi sağlayarak, uygulamanın başlatılmasına “yardımcı olmak” amacıyla, programda kullanıcı çalıştığında bu anahtardaki girdiler doldurulur. Bununla birlikte, bu anahtarın uygulanması, bir Windows sistemindeki bir kullanıcı tarafından çalıştırılan programlarla ilgili kanıtsal artifactleri sağlayabilir. Bu program uygulama kanıtları, uygulamalar sistemden kaldırıldıktan veya silindikten sonra bile yerinde kalabilir. Ayrıca, bu kanıtlar Windows sistemi tarafından Prefetch dosyaları gibi rutin işlem olarak otomatik olarak silinmez.

Adli bir kaynak olarak UserAssist anahtarı, Windows XP’nin yayımlanmasından bu yana adli bilişim araştırmacıları tarafından üzerinde çalışılmıştır. Bir araştırmacı sistemin her kullanıcısı için NTUSER.DAT dosyasında bir UserAssist anahtarının yaratıldığını belirlemiştir. Bir başka araştırmacı Windows sistemindeki çalıştırılabilir programlar ile ilgili çok sayıda artifactin UserAssist anahtarına kaydedildiğini açıklamıştır. Ayrıca tüm uygulamalar Windows kayıt defterinde varlıklarını yaratmaz. Örneğin, bazı eşler arası uygulamalar bilgileri depolamak için kayıt defterine güvenmez, bunun yerine, bu uygulamaların çapraz platform ve Java tabanlı olması nedeniyle yapılandırma dosyalarını kullanırlar. Birden çok GUID, söz konusu Windows sisteminin sürümüne bağlı olarak UserAssist anahtarı altında saklanır. Her GUID, uygulamalar başlatıldığında programlar için bireysel girdilerin oluşturulduğu veya güncelleştirildiği bir “Sayım” alt anahtarını kaydeder. UserAssist girdilerinin değer adları, ROT-13 şifreleme yöntemi kullanılarak gizlenir. Girdiler için ikili veri biçimi, daha önceki sürümlerde 16 bayta karşılık gelen 72 bayt boyutuna sahip yeni ikili veri formatıyla birlikte gönderilen Windows 10 Pro v1607’yi içeren Windows sürümünde mevcuttur. Windows 7 ve sonraki sürümlerinin sürümlerine göre barındırdığı bilgiler değişiklik göstermektedir.

-

Amcache.hve

Amcache.hve dosyası ilk olarak Windows 7 işletim sisteminde Windows 7 RecentFileCache.bcf dosyasının yerini aldı. Amcache.hve dosyası, Windows sisteminin farklı dağıtımları arasında herhangi bir programın uyumluluğunu desteklemek için kullanılan Windows Uygulama Deneyimi ve Uyumluluk özelliğinin uygulanması sonucunda oluşturulur. Programların sistemden kaldırılmasından sonra bile, Amcache.hve dosyasındaki bilgiler değişikliğe uğramamaktadır. Amcache.hve bilgilerinin, programların silinmesinin zaman damgasını tahmin etmek için kullanılabilmektedir. Amcache.hve, Windows NT kayıt defteri (REGF) biçimine benzer hiyerarşik yapıyı izler. Windows 7 platformlarında da bulunan Amcache.hve dosyası, son zamanlarda çalıştırılan programların kayıtlarını tutar. Bu kaynak, Prefetch, MuiCache ve UserAssist gibi kaynakların adli bilişim araçları veya kullanıcı tarafından bilerek silindikten sonra bile program yürütme artifactlerini incelemeciye sağlayabilir. Windows Store Uygulamalarının izleri, Windows 10 Pro v1607 ve önceki sürümlerinde Amcache.hve dosyasına kaydedilmedi. Ancak, Amcache.hve dosyasındaki birkaç yeni alt anahtar, Windows 10 Pro v1703 ve daha sonraki sürümlere eklenmiştir. Bununla birlikte yeni Amcache.hve dosyasının hiç olmadığı kadar daha fazla adli yetkinliğe sahip olduğu ortaya çıkmıştır. Windows işletim sisteminin en son sürümünden çıkarılan Amcache.hve’deki hiyerarşik yapı, Windows 10 Pro v1607’de “Root” tuşu altında 7 yerine 18 yeni alt anahtar kaydediyor. Yeni eklenen alt anahtarlar, örneğin, InventoryApplication ve InventoryApplicationFile, programların yürütülmesi hakkında daha fazla bilgi kaydetmek için gözlemledik. InventoryApplication alt anahtarının, Windows Store Uygulamaları ile ilgili bilgileri program adı ve sürümü, yükleme tarihi, tam paket adı, kök dizin yolu, kayıt defteri yolu ve işletim sistemi sürümü gibi paket yükleme zamanında sakladığı görülmüştür.

-

IconCache.db

Windows ailesi içinde ilk kez IconCache.db dosyaları, Windows 95’te tanıtıldı, çünkü bu dosyalar, Windows’un farklı dağıtımlarında ad ve depolama konumlarında çeşitli değişiklikler yaptı. IconCache.db veritabanı dosyası, Windows sistemlerinde uygulanan çeşitli önbelleğe alma mekanizmalarının bir parçası olarak sabit diskte oluşturulur ve korunur. Bu kaynaktan önce, adli analistler, Windows sistemlerinde kullanıcı etkinliğini analiz etmek için kayıt defterine bağımlıydılar. IconCache.db gizli bir dosyadır, ancak kullanıcılar Windows Gezgini’nde tam yolunu girerek görüntüleyebilir. Bu dosya, kullanıcı etkinlikleri ile ilgili anlamlı bilgileri, özellikle, adli analistler için son derece yararlı olabilecek program yürütmelerini kaydeder.

Bir kullanıcı etkinliği analizi kaynağı olarak IconCache.db dosyası adli bilişim çerçevesinde incelemeciye ne gibi kaynaklar sunabileceğini araştırdık. Ana bilgisayar dosyalarını ve klasörleri açma, ana bilgisayar tabanlı uygulamaları çalıştırma, USB aygıtından uygulama yükleme ve çalıştırma gibi belirli eylemler gerçekleştirildiğinde IconCache.db dosyasında oluşturulan ve saklanan bilgilerin türünü öğrenmek için çeşitli denemeler yaptık. Ayrıca IconCache.db dosyasının silinmesi gibi anti-forensic girişimlerinin etkilerini de araştırdık. Araştırma sonucunda IconCache.db dosyasının sabit veya çıkarılabilir bir medya aygıtında yüklü, yürütülmüş veya depolanmış programların tam dosya yolunu kaydettiğini göstermiştir. Ancak incelemecilerin bu sonuçları yorumlarken dikkat etmesi gerekmektedir; Çünkü bu veritabanı dosyası, ikon görüntü verisini ve yalnızca gerçekte yürütülemeyen çıkarılabilir bir cihazda saklanan programların dosya yollarını saklayabilir.

Windows 8 ve daha yüksek sürümlerindeki (Windows 8.1 ve 10) IconCache.db dosyasınınyapısı Windows 7 ve Vista’dakilerden farklıdır. IconCache.db dosyasının yapısı üç bölüme ayrılmıştır: dosya başlığı, dosya yolları ve görüntü verileri. Ancak, Windows 8 ve onun üst sürümlerinde, görüntü verileri IconCache.db dosyasında kaydedilmez. Görüntü verileri, adresindeki ayrı dosyalara kaydedilir. Görüntü verilerini çözünürlüklerine göre sınıflandırarak ‘%Userprofile%\AppData\Local\Microsoft\Windows\Explorer’ yoluna, örneğin ‘iconcache_16.db’, ‘iconcache_32.db’, ‘iconcache_48.db’ vb. isimlerlerle kaydeder.

-

AppCompatFlags

Windows Uygulama Deneyimi ve Uyumluluk özelliğinin uygulanması, program yürütmeleriyle ilgili çeşitli artifactlerin oluşturulmasına neden olur. Amcache.hve dosyasına ve AppCompatCache kayıt defteri anahtarına ek olarak, bu özellik, adli bilişim ve olay yanıtlayıcılarına yardımcı olmak için son derece yararlı bilgiler sağlayabilen AppCompatFlags kayıt defteri anahtarları artifactini de oluşturur. AppCompatFlags kayıt defteri anahtarları, varolan yazılım programlarının Windows sistemlerinin farklı sürümleri arasında uyumluluğunu sağlamak için kullanılan Program Uyumluluk Yardımcısı (PCA) mekanizmasının ürünü olarak oluşturulur. Bu mekanizma, Program Uyumluluk Yardımcısı Hizmeti (PcaSvc.exe) adı verilen bir Windows hizmeti uygular. Bu hizmet durdurulursa, PCA düzgün çalışmayacaktır. PCA, kullanıcı tarafından yüklenen ve çalıştırılan programları izler ve bilinen uyumluluk sorunlarını algılar. PCA, uyumluluk sorunlarını kullanıcıya tanımlar ve bildirir ve programların Windows üzerinde başarılı bir şekilde çalışmasına yardımcı olmak için farklı uyumluluk modları sağlar. Her kullanıcı için PCA, hiçbir uyumluluk modu uygulanmamış olsa bile, Windows sisteminde yüklü ve çalıştırılan tüm programların bir listesini kaydeder. En önemlisi, programların yürütülmesinin kanıtlarını, programların sistemden kaldırılmasından sonra bile tutmaya devam etmekte ve böylece bu kaynağı incelemeciler için oldukça değerli kılmaktadır.

-

AppCompatCache

Uygulama Uyumluluk Önbelleği (AppCompatCache, ShimCache), uygulama uyumluluğu sorunlarını gidermek için Windows XP’den başlayarak Microsoft Windows tarafından oluşturulur. Eski ve eski uygulamaların Windows’un yeni sürümlerindeki uyumluluğunu sağlamak için, Microsoft, uygulamanın uygulanması gerekip gerekmediğini belirleyen Shim Altyapısı adlı bir mekanizma kullanır. Microsoft, Shim Altyapısını nasıl uygular, bu yazımızın kapsamı dışındadır, ancak, bu mekanizmanın uygulanması, Windows kayıt defterinde depolanan yürütülebilir programların meta verileri listesini oluşturur ve bunlar program yürütmelerinin kanıtı olarak kullanılabilir. Kullanımdaki işletim sistemine bağlı olarak, AppCompatCache’de depolanan bilgilerin konumu ve türü farklıdır. Windows XP’de, bu veri yapısı kayıt defteri anahtarının altında “HKLM\SYSTEM\ControlSet001\Control\Session Manager\AppCompatibility\AppCompatCache” altında saklanırken, Windows Vista ve daha sonraki sürümlerde, AppCompatCache kayıt defteri anahtarının altında “HKLM\SYSTEM\ ControlSet001\Control\Session Manager\AppCompatCache\ AppCompatCache” altında saklanır. AppCompatCache anahtarı, .exe, .bat ve .dll uzantılı dosyaları günlüğe kaydeder. Adli bir bakış açısından, AppCompatCache dosya boyutu, tam dosya yolu, son yürütme zamanı vb. Gibi yürütülebilir dosyalar için meta veri bilgilerini kaydeder. Bu bilgiler, Windows yeniden başlatıldığında veya kapatıldığında Windows kayıtlarına kaydedilir. Uygulama Uyumluluk Önbelleğinin yapısı ve konumu İşletim Sistemi ve platforma bağlıdır.

-

RunMRU

Windows kayıt defterinde, kullanıcılar tarafından gerçekleştirilen belirli eylemlerin bir sonucu olarak bir dizi MRU (En Son Kullanılanlar) anahtarı oluşturulur. RunMRU anahtarı, Başlat Menüsü’nde Çalıştır uygulamasında çalıştırılan programları veya komutları depolayan bu tür anahtarların bir örneğidir. Bu kayıt defteri anahtarındaki öğeler “a” dan “z” ye kadar bir harfle başlayarak kronolojik sıraya eklenir. MRUList ismindeki değer, Çalıştır komutuyla başlatılan uygulamaların giriş sırasını içerir. Örneğin, MRUList “gbadc” harflerini içerir, daha sonra “g” olarak adlandırılan uygulamanın en son kullanılan uygulama olduğunu söyleriz. Bu kaynağın altında toplam 26 giriş kaydedilebilir. MRUListin dolması durumunda, eski girişler sondan kesilir. Böylece, bu anahtarda saklanan bilgiler, belirli komutların veya programların yürütüldüğü sırayı sağlayabilir. RunMRU anahtarından sağlanan bilgiler, analistlerin söz konusu kullanıcının ve kullanılan uygulamaların daha iyi anlaşılmasına yardımcı olabilir.

-

MuiCache

UserAssist anahtarı gibi, MUICache (Windows Vista ve sonraki sürümlerde MuiCache) kayıt defteri anahtarı da program yürütme izlerini kaydeder. Bu anahtarın altındaki girişler, Explorer kabuğundaki programların bir tür etkileşiminin bir sonucu olarak Windows OS tarafından doldurulur. MuiCache anahtarı, komut satırı arabirimi yardımcı programlarını kaydetmek için göründü. Windows XP ve 2003 sistemlerinde, MUICache anahtarının yolu NTUSER.DAT dosyası altında “Software\Microsoft\Windows\ShellNoRoam\MUICache” konumunda saklanır. Ancak, Windows Vista ve sonraki sürümlerde, anahtarın yeri UsrClass.dat olarak değiştirilmiştir. MuiCache anahtarı varsayılan olarak çok fazla bilgi kaydetmez, ancak bir programla ilişkilendirilmiş bir girdinin varlığı, söz konusu kullanıcı hesabının bu programı çalıştırdığını gösterir. Bu anahtar programların adını, yürütme dosya yolunu ve belirli bir kullanıcı tarafından yürütülen programların imza değerini listeler. MuiCache anahtarında ne tür uygulamalara başvurulduğu hala belirsizdir. Taşınabilir ve Windows Mağazası uygulamalarının bu anahtarın altında bulunmadığı görülmektedir. Ayrıca, bu anahtara zaman damgası bilgisi ile ilgili hiçbir veri kaydedilmez.

-

SRUDB.dat

Yeni bir Windows özelliği olan Sistem Kaynağı Kullanım İzleyicisi (SRUM), sistem kaynak kullanımını izlemek için Windows 8 işletim sisteminden sonraki sürümlere dahil edildi, özellikle ağ ve süreç ölçümleri yapmak için işletim sistemi tarafından kullanılan bir kaynaktır. SRUM uygulaması, geçmiş sistem kaynağı kullanımı hakkında önemli detaylardan oluşan sabit diskte depolanacak bir arka uç veritabanı oluşturur. Veri tabanı süreçlerle ilgili detayları içerdiğinden, adli analistler, bu programdaki bilgileri, özellikle de Windows Sistemi üzerinde çalışan ve adli bilişim ve olay müdahalesi vakalarında son derece yararlı bilgiler olabilecek belirli bir programın ne kadar sürdüğünü öğrenmek için bu veri tabanındaki bilgileri kullanabilirler.

SRUM özelliği, verileri iki konumda kaydeder: “HKLM\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\SRUM\Extensions” ve “%SystemDrive%\Windows\System32\sru\SRUDB.dat”. Kayıt defteri anahtarında depolanan veriler geçici verilerdir ve periyodik olarak ana SRUDB.dat veritabanına taşınır. SRUDB.dat veritabanı, Microsoft tanımlı ESE depolama biçimine benzer yapıyı izler. Bu veritabanındaki tablolar, libesedb (Metz, 2012) aracını kullanarak sekme ile ayrılmış dosyalarda, her dosya bir tablo için çıkarılabilir. SRUM hizmeti, enerji, ağ ve uygulama kaynaklarını izlemek için dahili olarak bir dizi uzantı kullanır. Her uzantı, SRUDB.dat veritabanında tablo adı olarak temsil edilen bir GUID ile ilişkilidir.

GUID {d10ca2fe-6fcf-4f6d-848e-b2e99266fa89}, sistem üzerinde belirli bir süre boyunca yürütülen uygulamalarla ilgili bilgileri sağlayabilen, ancak bir ayla sınırlı olan Uygulama Kaynak Kullanımı Sağlayıcısı uzantısını temsil eder. Bu uzantı, SRUM hizmeti, uygulama / hizmet adı, kullanıcı Güvenlik Tanımlayıcısı (SID), ön plan ve arka plan CPU döngüleri, ön plan ve arka plan okuma ve yazma işlemleri vb. İle verilerin kaydedildiği zaman damgasını kaydeder. SRUM özelliği tarafından toplanan bilgiler adli analistlerin vaka sürecindeki dosya yolunu, süreci başlatan kullanıcıyı, harici ve silinmiş işlemleri vb. bilgileri elde etmesini sağlar.

Anti-Forensic Araçların Çalıştırılması

Kanıtları ortadan kaldırmak için beş popüler anti-forensic aracı çalıştırıldığında, dikkate alınan program yürütme artifactlerine olan etkiler gözlenmiştir. Amcache.hve, IconCache.db, AppCompatCache ve SRUDB.dat artifactlerinin ele alınan tüm anti-forensic araçları tarafından dokunulmamış olduğu bulunmuştur; Tüm araçlar UserAssist, RunMRU ve MuiCache kayıt defteri anahtarlarını silebildi. CleanAfterMe taşınabilir bir uygulama olduğundan kayıtta herhangi bir iz bırakmaz. Sadece CCleaner ve Privacy Eraser görev çubuğu Jump Listelerini silme yeteneğine sahipti. Eski Prefetch dosyaları (kaldırılmış programlardan) CCleaner, CleanAfterMe ve Privacy Cleaner tarafından silinmiştir. Beş aracın dışında, yalnızca Wise Registry Cleaner, AppCompatFlags anahtarındaki delilleri başarılı bir şekilde kaldırabilir, çünkü bu araç esas olarak eski kayıtlar ve önemsiz veriler için Windows kayıt defterinin temizlenmesine odaklanır. Göz önüne alınan anti-forensic araçlarının kanıtları ortadan kaldırma kabiliyetlerinin karşılaştırılması aşağıda tablolanmıştır.

| CCleaner | CleanAfterMe | Privacy Eraser | EasyCleaner | Wise Registry Cleaner | |

| Prefetch | ✓ | ✓ | ✓ | ✗ | ✓ |

| Jump Lists | ✓ | ✗ | ✓ | ✗ | ✗ |

| LNK | ✓ | ✓ | ✓ | ✓ | ✗ |

| UserAssist | ✓ | ✓ | ✓ | ✓ | ✓ |

| Amcache.hve | ✗ | ✗ | ✗ | ✗ | ✗ |

| IconCache.db | ✗ | ✗ | ✗ | ✗ | ✗ |

| AppCompatFlags | ✗ | ✗ | ✗ | ✗ | ✓ |

| AppCompatCache | ✗ | ✗ | ✗ | ✗ | ✗ |

| RunMRU | ✓ | ✓ | ✓ | ✓ | ✓ |

| MuiCache | ✓ | ✓ | ✓ | ✓ | ✓ |

| SRUDB.dat | ✗ | ✗ | ✗ | ✗ | ✗ |

*✓ simgesi, belirli bir artifactdeki delillerin anti-forensic aracıyla silinebileceğini gösterirken, ✗ aracın silinemediği anlamına gelir.